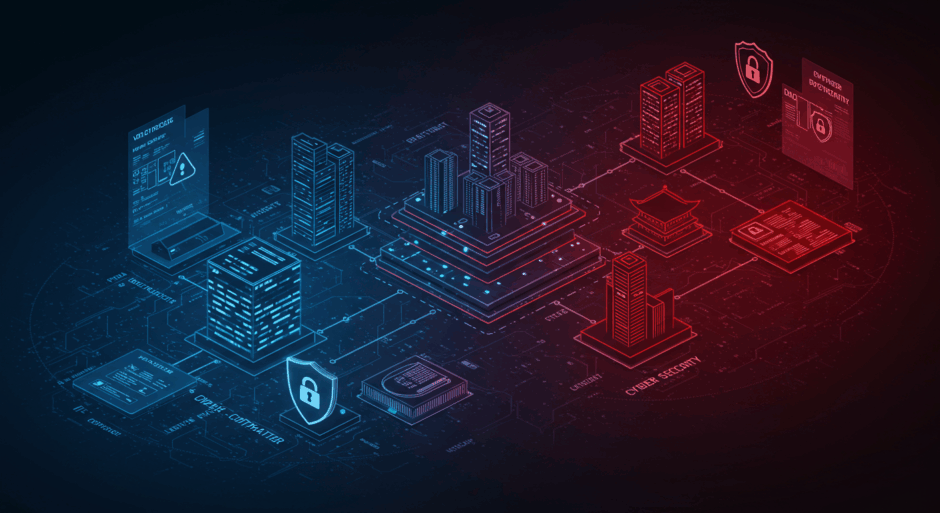

米国司法省が2025年7月に公開した起訴状により、中国政府系ハッカーグループSilk Typhoon(旧Hafnium)の実態が明らかになった。起訴されたのは33歳のXu Zewei(徐澤偉)と Zhang Yuの2名である。両名は中国国家安全部(MSS)および上海国家安全局(SSSB)の指示下で、Shanghai Firetech Information Science and Technology CompanyやShanghai Powerock Network Companyなどの企業に所属して活動していた。SentinelLabsが分析した起訴状によると、これらの企業が登録した10件以上の特許には「高度に侵入的なフォレンジックおよびデータ収集技術」が含まれており、暗号化されたエンドポイントデータの取得からモバイルフォレンジック、ネットワークデバイスからのデータ収集まで、これまで未報告の攻撃能力を提供していた。同グループは2021年にMicrosoft Exchange Serverの4つのゼロデイ脆弱性(ProxyLogonを含む)を悪用し、標的型攻撃でメールサーバーを侵害した。2024年には米国財務省のネットワークに侵害を実行している。攻撃対象は防衛関連企業、ヘルスケア、非政府組織、高等教育機関、法律事務所、政策シンクタンクなど多岐にわたる。

From: Silk Typhoon Linked to Powerful Offensive Tools, PRC-Backed Companies

Silk Typhoon Linked to Powerful Offensive Tools, PRC-Backed Companies

【編集部解説】

国家レベルのサイバー戦略が民間企業を通じて実行される中国の「請負業者エコシステム」について、この報道は極めて重要な実態を明らかにしています。

今回の起訴状が示すのは、単なるハッカーグループの摘発ではなく、中国政府が組織的に構築したサイバー攻撃のサプライチェーンです。このシステムでは、Shanghai FiretechやShanghai Powerockのような企業が実質的な「フロント企業」として機能し、中国国家安全部の指示に従って高度な攻撃ツールを開発・運用しています。

特に注目すべきは、10件以上の特許として正式に登録された攻撃技術の存在です。これらの技術は暗号化データの取得からモバイルデバイスのフォレンジック、ネットワーク機器からのデータ収集まで幅広くカバーしており、従来の認識を超えた高度な技術力を示しています。

このエコシステムの最も危険な側面は、その「多層構造」にあります。上海国家安全局から直接指示を受ける大手企業から、低賃金で下請け業務を行う小規模企業まで、明確なヒエラルキーが形成されています。これにより攻撃の真の責任者を特定することが困難になり、「可否認性」を確保する戦略的な効果を生んでいます。

近年の傾向として、Silk Typhoonは従来の個別組織への直接攻撃から、IT管理ツールやクラウドサービスプロバイダーを標的とした供給網攻撃へと戦術を変化させています。これにより、単一の侵害で数百から数千の下流顧客へのアクセスを獲得できるようになっています。

技術的な観点では、このグループの能力進化が注目されます。2021年のMicrosoft Exchange Server攻撃では4つのゼロデイ脆弱性を悪用し、その後は盗取したAPIキーやクレデンシャルの悪用、Active Directoryの侵害、OAuth アプリケーションの悪用まで、クラウド環境に特化した攻撃手法の洗練が見られます。

規制面では、この事案が従来の脅威インテリジェンスのアプローチに根本的な見直しを迫っています。従来は個別のAPTグループの行動パターンを追跡する手法が主流でしたが、背後の企業エコシステムと能力を理解することの重要性が明らかになりました。

長期的な影響として、このような国家主導のサイバー攻撃インフラの存在は、デジタル社会のセキュリティ設計そのものに影響を与える可能性があります。単一企業の防御では対応が困難な規模と継続性を持つ脅威に対して、国際的な連携と新たな防御戦略の構築が急務となっています。

この事案は、テクノロジーが人類の進化に貢献する一方で、国家間の情報戦争の道具としても活用される現実を浮き彫りにしています。innovaTopiaの読者の皆様には、この複雑化するサイバー脅威の実態を理解し、未来のデジタル社会における安全保障について考える重要な機会として捉えていただければと思います。

【用語解説】

APT(Advanced Persistent Threat)

高度持続的脅威。政府や大企業を標的とした長期的かつ継続的なサイバー攻撃を実行する攻撃組織を指す。特定の目標に対して時間をかけて潜伏し、情報収集を行う特徴がある。

ゼロデイ脆弱性

ソフトウェアベンダーが存在を知らない、または修正パッチが未公開の脆弱性。攻撃者がこれを悪用した際、防御側は対策手段がないため極めて危険とされる。

ProxyLogon

2021年にMicrosoft Exchange Serverで発見されたゼロデイ脆弱性群の総称。CVE-2021-26855(SSRF脆弱性)を含む4つの脆弱性を組み合わせた攻撃手法で、Silk Typhoonが悪用した。

TTP(Tactics, Techniques, and Procedures)

攻撃者が用いる戦術、技術、手順の略称。サイバー脅威インテリジェンスにおいて、攻撃グループを特定・分析する際の重要な指標となる。

China Chopper

中国系攻撃グループが多用するWebシェル(ウェブサイトを乗っ取り遠隔操作するツール)。シンプルながら高機能で、データ窃取や偵察活動に使用される。

サプライチェーン攻撃

最終目標となる組織に直接攻撃するのではなく、その組織が利用するソフトウェアやサービスの提供元を侵害し、そこ経由で多数の下流顧客への攻撃を実行する手法。

【参考リンク】

Microsoft Security Blog – Silk Typhoon(外部)

Microsoftが2025年3月に公開したSilk Typhoonの最新戦術に関する公式分析

SentinelOne SentinelLabs(外部)

今回のSilk Typhoon関連企業の特許分析レポートを発表した研究機関

US Department of Justice – Indictment Document(外部)

米国司法省が2025年7月に公開したハッカー2名の起訴状PDF

Microsoft Exchange Server Security Update(外部)

2021年のExchange Server脆弱性に関する公式セキュリティ情報

【参考記事】

China’s Covert Capabilities | Silk Spun From Hafnium(外部)

中国企業の特許分析と請負業者エコシステムの詳細解説

Silk Typhoon targeting IT supply chain(外部)2024年後期以降の戦術変更とサプライチェーン攻撃への移行分析

HAFNIUM targeting Exchange Servers with 0-day exploits(外部)2021年のExchange Server攻撃における4つのゼロデイ脆弱性詳細

Unravelling Silk Typhoon’s Capabilities(外部)起訴されたハッカーの企業関係と脅威の帰属における新アプローチ

Alleged Chinese State Hacker Wanted by US Arrested in Italy(外部)

Xu Zewei逮捕の詳細な経緯と法的側面についての解説

【編集部後記】

このSilk Typhoonの事案は、私たちが日常的に使うクラウドサービスやビジネスツールが、実は国家レベルの情報戦争の舞台になっていることを示しています。皆さんの会社や組織では、どのようなサイバーセキュリティ対策を取られていますか?

特に興味深いのは、中国の「サイバー請負業者エコシステム」という新しい脅威モデルです。従来の個別ハッカーグループとは全く異なる、組織的かつ継続的な攻撃基盤が構築されている現実をどう受け止められるでしょうか?

この事案から見えてくる未来のデジタル社会では、個人や企業レベルの防御だけでは限界があるかもしれません。

皆さんは、テクノロジーの進歩と同時に高度化するサイバー脅威に対して、どのような備えが必要だと感じられますか?

ぜひSNSで皆さんの視点をお聞かせください。