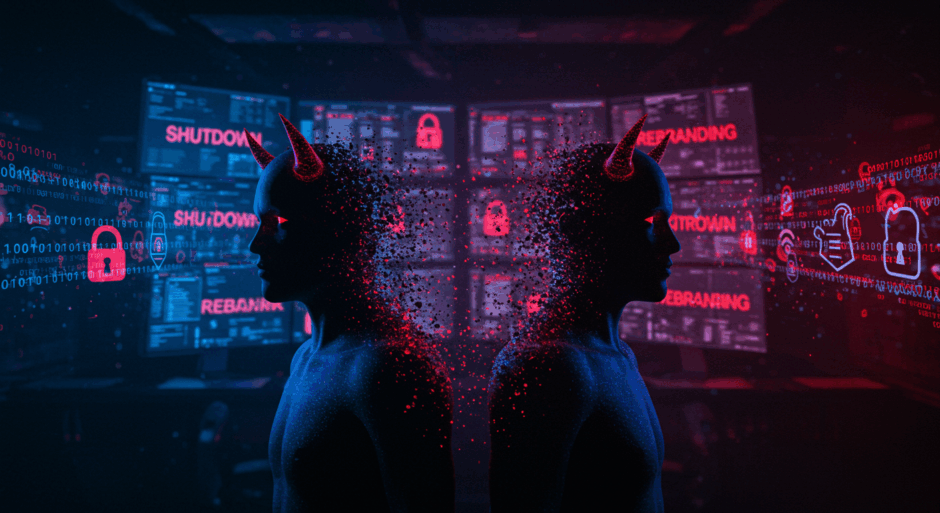

ランサムウェアグループSatanLockが活動停止を発表した。同グループは公式Telegramチャンネルとダークウェブリークサイトで「SatanLockプロジェクトは停止される。ファイルはすべて今日リークされる」と表明した。

SatanLockは2025年4月に活動を開始し、わずか数週間で67の組織を侵害した。Check Point研究者によると、被害者の多くが他のランサムウェアグループのリークサイトにも掲載されており、重複投稿や共有インフラの可能性を示している。

一方、Hunters Internationalランサムウェアグループも最近活動停止を発表し、World Leaksとしてリブランドしている。

From:  SatanLock Next in Line for Ransomware Group Shutdowns

SatanLock Next in Line for Ransomware Group Shutdowns

【編集部解説】

今回のSatanLockとHunters Internationalの相次ぐ活動停止は、ランサムウェア業界の構造的変化を象徴する出来事として注目に値します。単なる犯罪組織の解散ではなく、サイバー犯罪エコシステムの進化を示す重要な転換点と捉えるべきでしょう。

ランサムウェア業界の「リブランド戦略」の常態化

特に興味深いのは、Hunters Internationalが「活動停止」を発表しながら、実際にはWorld Leaksとして活動を継続していた点です。これは従来の暗号化型ランサムウェアから、データ窃取・恐喝専門への戦術転換を意味しています。暗号化プロセスを省略することで、攻撃の効率化と法執行機関からの追跡回避を同時に実現する狙いがあります。

「ダブルディッピング」現象が示す業界の混沌

SatanLockの被害者の多くが他のランサムウェアグループのリークサイトにも掲載されていたという事実は、ランサムウェア業界の「ダブルディッピング」現象を浮き彫りにしています。これは同一の被害者を複数のグループが重複して標的にする手法で、被害者にとってはより深刻な脅威となります。

急速な拡散と短期間での影響力獲得

SatanLockがわずか数週間で67の組織を侵害したスピードは、現代のランサムウェア攻撃の効率化を示しています。既存グループとの技術的関連性により、新興グループでも短期間で高度な攻撃能力を獲得できる環境が整っています。

法執行機関の取り締まり強化への対応

複数のランサムウェアグループが短期間で活動停止を発表している背景には、法執行機関による取り締まり強化があると考えられます。LockBitやAlphVなどの大手グループへの摘発が相次ぐ中、小規模で機動性の高いグループが急増し、短期間で活動を終了する傾向が顕著になっています。

データリーク戦術の進化とその影響

SatanLockが「全データを今日リークする」と宣言した点は、従来の身代金要求から純粋な破壊活動への転換を示唆しています。これにより被害組織は、金銭的損失に加えて情報漏洩による長期的な信頼失墜リスクに直面することになります。

サイバーセキュリティ業界への長期的影響

この一連の動きは、企業のサイバーセキュリティ戦略に根本的な見直しを迫っています。従来の「暗号化されたデータの復旧」から、「データ窃取の防止」へと防御の重点が移行しつつあります。特にゼロトラスト・アーキテクチャやデータ分類・保護技術への投資が急務となっています。

規制環境への波及効果

ランサムウェア攻撃の手法変化は、各国の規制当局にも新たな対応を求めています。データ保護規制の強化や、サイバー攻撃に対する企業の報告義務の拡大など、規制フレームワークの見直しが加速する可能性があります。

技術革新の両面性

皮肉なことに、これらの犯罪組織の戦術進化は、正当なサイバーセキュリティ技術の発展を促進する側面もあります。AI駆動の脅威検知、行動分析技術、自動化されたインシデント対応システムなど、防御技術の革新が加速しています。

【用語解説】

ランサムウェア

企業や個人のコンピューターシステムに侵入し、ファイルを暗号化して使用不能にした後、復旧と引き換えに身代金を要求するマルウェアの一種である。

ダブルエクストーション(二重恐喝)

ファイルを暗号化するだけでなく、事前にデータを窃取し、身代金が支払われない場合に機密情報を公開すると脅迫する攻撃手法である。

RaaS(Ransomware-as-a-Service)

ランサムウェアをサービスとして提供するビジネスモデルで、技術的知識の乏しい犯罪者でも攻撃を実行できるよう、ツールやインフラを貸し出す仕組みである。

.onionサイト

Torネットワーク上でのみアクセス可能な匿名性の高いウェブサイトで、ランサムウェアグループが被害者リストや交渉サイトを運営する際に使用される。

リークサイト

ランサムウェアグループが身代金を支払わない被害者の機密データを公開するウェブサイトで、他の被害者への威嚇効果も狙っている。

アフィリエイト

RaaSモデルにおいて、ランサムウェアグループから攻撃ツールを提供され、実際の攻撃を実行する協力者のことである。

エクストーション・アズ・ア・サービス

ファイル暗号化を行わず、データ窃取と恐喝のみに特化したサービス提供モデルで、従来のランサムウェアから進化した形態である。

【参考リンク】

Check Point Software Technologies(外部)

イスラエル発のサイバーセキュリティ企業で、ランサムウェア動向レポートを四半期ごとに発表

Dark Reading(外部)

サイバーセキュリティ業界の専門メディアで、脅威インテリジェンスの詳細分析を提供

【参考記事】

SatanLock Ransomware Group Abruptly Shuts Down, Leaks All Stolen Files(外部)

SatanLockの突然の活動停止と全データ公開宣言、被害者の65%が他グループサイトにも掲載

SatanLock ransomware gang shuts down operation, files will be leaked(外部)

SatanLockの短期間での67被害者獲得とBabuk-Bjorka、GD Lockersecとの関連性分析

SatanLock Ransomware Ends Operations, Says Stolen Data Will Be Leaked(外部)

Check Pointレポートに基づくSatanLock分析とHunters InternationalのWorld Leaksリブランド

Ransomware gang Hunters International says it’s shutting down(外部)

Hunters Internationalの活動停止発表と無料復号ツール提供、過去の主要攻撃事例

After Encrypting Half the World, Hunters International Shuts Down! Decryptor Distributed for Free(外部)

Hunters Internationalの2年間の活動総括と法執行機関の圧力による活動縮小の経緯

【編集部後記】

今回のSatanLockとHunters Internationalの動向を見ていて、皆さんはどう感じられましたか?ランサムウェアグループが「活動停止」を発表しながら、実際にはリブランドして継続するという手法は、まさに現代のサイバー犯罪の狡猾さを物語っています。私たちの日常業務で使っているクラウドサービスやデジタルツールは、こうした脅威とどう向き合っているのでしょうか。また、皆さんの組織では、従来の「暗号化対策」から「データ窃取防止」への戦略転換について、どのような議論が行われているでしょうか。この変化の波は、セキュリティ業界だけでなく、私たち一人ひとりの働き方や企業のデジタル戦略にも大きな影響を与えそうです。皆さんの現場では、どんな変化を感じていらっしゃいますか?