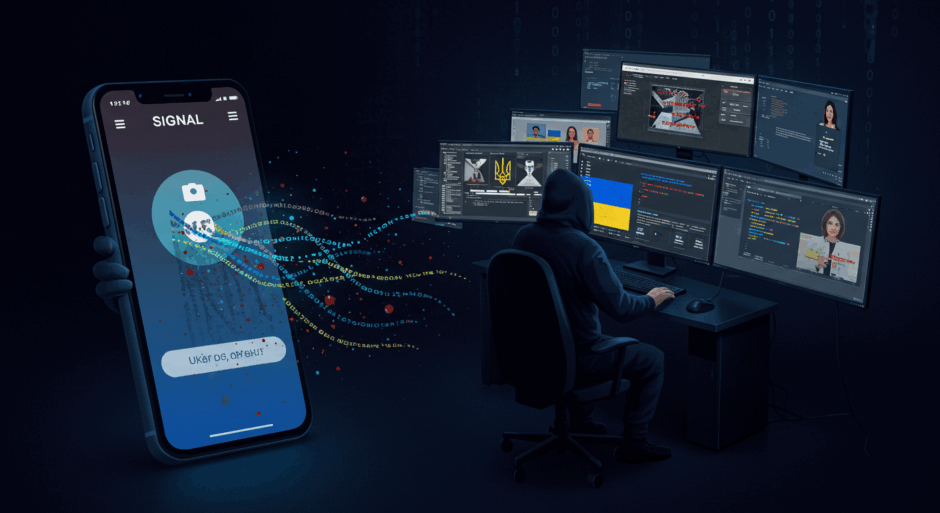

ウクライナのコンピュータ緊急対応チーム(CERT-UA)は2025年6月24日、ロシア系サイバー攻撃グループAPT28(別名UAC-0001)による新たな攻撃キャンペーンを警告した。

攻撃者はSignalチャットメッセージを使用してBEARDSHELLとCOVENANTという2つの新しいマルウェアを配信している。BEARDSHELLはC++で開発され、PowerShellスクリプトの実行とIcedrive APIを介したリモートサーバーへの結果送信機能を持つ。

CERT-UAは2024年3月から4月にかけてWindowsコンピュータでBEARDSHELLとスクリーンショット撮影ツールSLIMAGENTを初めて観測した。攻撃者はSignal経由でマクロ付きMicrosoft Wordドキュメント「Акт.doc」を送信し、実行時に悪意のあるDLL「ctec.dll」とPNG画像「windows.png」をドロップする。

COVENANTフレームワークが実行され、最終的にBEARDSHELLバックドアが起動される。また、APT28は古いRoundcubeウェブメールインスタンスを標的とし、CVE-2020-35730、CVE-2021-44026、CVE-2020-12641の脆弱性を悪用してフィッシングメールを40以上のウクライナ組織に送信した。

From:

APT28 Uses Signal Chat to Deploy BEARDSHELL Malware and COVENANT in Ukraine

APT28 Uses Signal Chat to Deploy BEARDSHELL Malware and COVENANT in Ukraine

【編集部解説】

今回のAPT28によるSignal悪用攻撃は、サイバーセキュリティの世界において重要な転換点を示しています。これまで政府機関や企業が「安全な通信手段」として採用してきた暗号化メッセンジャーアプリが、逆に攻撃者の隠れ蓑として利用される事例が明確になったからです。

特に注目すべきは、攻撃者がSignalの暗号化機能を悪用している点でしょう。Signal自体に脆弱性があるわけではなく、むしろその信頼性の高さを逆手に取った巧妙な手法といえます。政府機関の職員がSignalからの文書を受け取った際、通常のフィッシングメールよりも警戒心が薄れる可能性があります。

技術的な観点から見ると、BEARDSHELLマルウェアの設計は非常に洗練されています。C++で開発され、PowerShellスクリプトの実行とIcedrive APIを介したデータ流出機能を持つ構造は、検知回避と長期潜伏を意識した設計です。特にPNG画像ファイル内にシェルコードを隠蔽する手法は、従来のマルウェア検知システムを回避する高度な技術といえるでしょう。

COVENANTフレームワークの使用も重要なポイントです。これは本来、セキュリティ専門家が侵入テストで使用する正規のツールですが、攻撃者がこうした「グレーツール」を悪用する傾向が強まっています。正規ツールの悪用は、セキュリティソリューションによる検知を困難にする効果があります。

この攻撃手法が与える影響は広範囲に及びます。まず、政府機関や重要インフラ事業者は、暗号化メッセンジャーアプリからの文書についても厳格な検証プロセスを導入する必要があるでしょう。また、Signalをはじめとする暗号化通信アプリの運営企業は、プラットフォームの悪用防止策について新たな検討を迫られる可能性があります。

長期的な視点では、この事案は「信頼できる通信チャネル」という概念自体の見直しを促すかもしれません。ゼロトラストセキュリティモデルの重要性がさらに高まり、通信手段に関係なく全ての情報を検証する体制構築が急務となるでしょう。

【用語解説】

APT28(Advanced Persistent Threat 28)

ロシア軍参謀本部情報総局(GRU)第85特殊サービスセンター軍事部隊26165に帰属するとされる国家支援型サイバー攻撃グループ。別名Fancy Bear、Sofacy Group、Pawn Storm、Sednitとも呼ばれる。2004年から活動しており、2016年の米国大統領選挙への干渉でも知られる。

CERT-UA(Computer Emergency Response Team of Ukraine)

ウクライナ国家特別通信情報保護庁の下部組織として設置されたサイバーセキュリティインシデント対応チーム。2007年に設立され、2009年にFIRSTによって認定された。ウクライナのサイバーセキュリティ事案の対応と分析を担当する。

COVENANTフレームワーク

本来はセキュリティ専門家が侵入テストで使用する正規のC2(Command and Control)フレームワーク。攻撃者が悪用することで、メモリ常駐型のバックドアとして機能し、追加のペイロードをダウンロード・実行する。

COM hijacking(COMハイジャック)

WindowsのComponent Object Model(COM)機能を悪用してシステムの永続化を図る手法。レジストリを改変することで、正規のシステムプロセスが起動される際に悪意のあるDLLを読み込ませる。

XSS(Cross-Site Scripting)

ウェブアプリケーションの脆弱性の一種。攻撃者が悪意のあるスクリプトを正規のウェブページに注入し、ユーザーのブラウザ上で実行させる攻撃手法。

【参考リンク】

Signal公式サイト(外部)

エンドツーエンド暗号化を提供するオープンソースのメッセージングアプリ公式サイト

Icedrive公式サイト(外部)

ゼロ知識暗号化を採用したクラウドストレージサービスの公式サイト

MITRE ATT&CK – APT28(外部)

APT28の戦術・技術・手順を詳細に分析したデータベース

【参考動画】

【参考記事】

APT28 hackers use Signal chats to launch new malware attacks on Ukraine(外部)

BleepingComputerによるAPT28のSignal悪用攻撃の詳細分析記事

Russia-linked APT28 use Signal chats to target Ukraine official with malware(外部)

Security Affairsによる攻撃手順の詳細分析レポート

APT28 Hackers Exploit Signal Chats in Latest Malware Campaign Targeting Ukraine(外部)

BitdefenderによるBeardShellマルウェアの技術的詳細解説

【編集部後記】

今回のAPT28によるSignal悪用事例を見て、皆さんはどう感じられたでしょうか。私たちが「安全」と信じているツールが攻撃者に悪用される現実に、改めて驚かされます。

普段お使いの暗号化メッセンジャーアプリで怪しいファイルを受け取った経験はありませんか?また、職場でのセキュリティ対策について、どのような工夫をされているでしょうか。この事案をきっかけに、ぜひ皆さんの体験や対策についてもお聞かせください。一緒にサイバーセキュリティの未来を考えていければと思います。