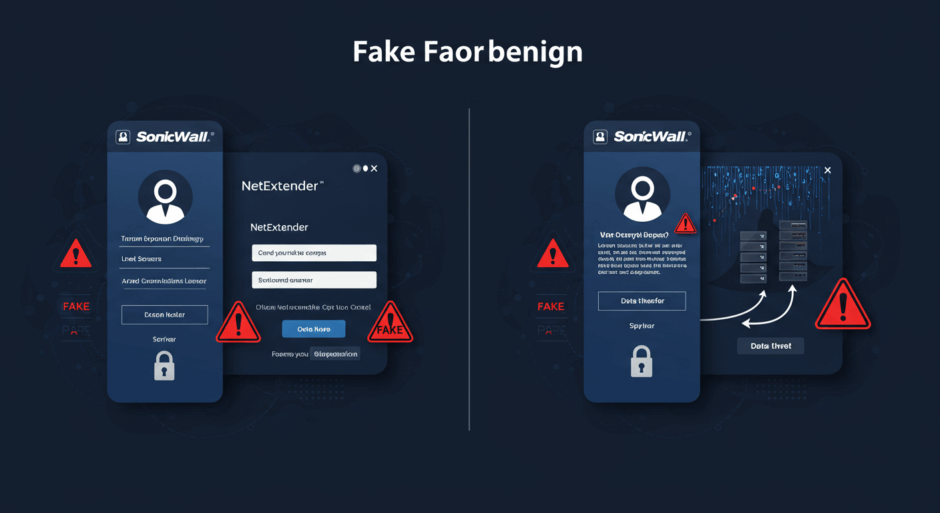

正体不明の攻撃者がSonicWallのSSL VPNクライアント「NetExtender」の偽装版を配布し、ユーザーのVPN認証情報を窃取している。

SonicWallとマイクロソフトが2025年6月23日に脅威インテリジェンス警告を発表した。攻撃者は正規のNetExtender 10.3.2.27を改変し、「CITYLIGHT MEDIA PRIVATE LIMITED」名義の偽のデジタル証明書で署名を施した。

偽装サイトからダウンロードされたトロイの木馬化されたインストーラーは、実行時にユーザー名、パスワード、ドメインなどのVPN設定情報を盗み、IPアドレス132.196.198.163のリモートサーバーにポート8080経由で送信する

。攻撃者はNeService.exeファイルのデジタル証明書検証機能を迂回するよう改変し、NetExtender.exeに悪意のあるコードを追加した。SonicWallとマイクロソフトは偽装サイトを削除し、偽の証明書を無効化した。

From:  Beware of fake SonicWall VPN app that steals users’ credentials

Beware of fake SonicWall VPN app that steals users’ credentials

【編集部解説】

今回のSonicWall NetExtender偽装事件は、サプライチェーン攻撃の新たな進化形として注目すべき事案です。攻撃者は正規ソフトウェアを完全に模倣し、偽のデジタル証明書まで用意する巧妙さを見せました。

この手法の特筆すべき点は、従来のフィッシングメールやマルウェア配布とは異なり、ユーザーが能動的に「正規品」をダウンロードしようとする行動を悪用している点にあります。特に「CITYLIGHT MEDIA PRIVATE LIMITED」という実在しそうな企業名での証明書偽造は、一般的なセキュリティ意識では見抜くことが困難でしょう。

技術的な観点から見ると、攻撃者はNeService.exeのデジタル証明書検証機能を巧妙に迂回し、NetExtender.exeに情報窃取機能を追加しています。この改変により、ユーザーがVPN接続を試みる度に、認証情報が132.196.198.163のサーバーに送信される仕組みが構築されました。

この事件が示す最も深刻な問題は、盗まれた認証情報による「正規ログイン」の脅威です。従来のサイバー攻撃では脆弱性を突いた不正侵入が主流でしたが、本件では攻撃者が正当なユーザーとして企業ネットワークにアクセス可能になります。これにより、侵入検知システムによる発見が極めて困難になるのです。

企業のリモートワーク環境への影響も看過できません。VPN接続は現代の働き方において不可欠なインフラとなっており、この種の攻撃が成功すれば、企業の機密情報や顧客データへの不正アクセスが容易になってしまいます。

興味深いことに、SonicWall製品は過去にも複数の脆弱性が発見されており、今年だけでもNetExtenderにおいて権限昇格の脆弱性(CVE-2025-23007、CVE-2025-23008、CVE-2025-23009、CVE-2025-23010)が報告されています。これらの事実は、VPNクライアントが攻撃者にとって魅力的なターゲットであることを物語っています。

長期的な視点では、この事件はソフトウェア配布における信頼性確保の重要性を浮き彫りにしています。今後、ベンダー各社はより強固な配布チャネルの構築と、ユーザー教育の徹底が求められるでしょう。また、企業側も従業員のソフトウェアダウンロード行動に対する監視体制の強化が急務となります。

【用語解説】

SSL VPN

Secure Sockets Layer Virtual Private Networkの略。インターネット経由で企業ネットワークに安全に接続するための技術。従来のIPSec VPNと比較して設定が簡単で、Webブラウザからも利用可能である。

トロイの木馬

正規のソフトウェアに偽装して配布される悪意のあるプログラム。ユーザーが自発的にダウンロード・実行することで感染し、情報窃取や不正アクセスなどの被害をもたらす。

デジタル証明書

ソフトウェアの開発元を証明し、改ざんされていないことを保証するデジタル署名。信頼できる認証局が発行するが、今回の事件では偽の証明書が使用された。

CITYLIGHT MEDIA PRIVATE LIMITED

攻撃者が偽造したデジタル証明書の発行者名。実在しない企業名を使用することで、一般ユーザーの警戒心を回避する手法である。

【参考リンク】

SonicWall公式サイト(外部)

サイバーセキュリティとネットワークソリューションを30年以上提供するリーディングカンパニー

MySonicWall(外部)

SonicWall製品の登録と管理を行う公式ポータルサイト

【参考動画】

【参考記事】

Fake SonicWall VPN app steals user credentials – The Register

今回の事件を最初に報じた記事。攻撃の概要と技術的詳細、SonicWallデバイスが過去にも標的となってきた背景を解説している。

SonicWall warns of trojanized NetExtender stealing VPN logins – BleepingComputer

技術的な詳細に焦点を当てた解説記事。改変されたファイルの具体的な動作と、攻撃者が使用したIPアドレスやポート番号を詳述している。

Trojanized SonicWall NetExtender app exfiltrates VPN credentials – Help Net Security

攻撃手法の技術的分析に特化した記事。改変されたファイルの動作メカニズムとデータ窃取プロセスを詳細に説明している。

【編集部後記】

今回の事件を受けて、皆さんの職場や個人でのVPNソフトウェア管理について、一緒に考えてみませんか?

正規品と偽物の見分け方や、ダウンロード前の確認手順など、実際にどのような対策を取られているでしょうか。また、企業のIT部門と現場の間で、セキュリティ意識の共有はうまくいっているでしょうか?リモートワークが当たり前になった今、こうした攻撃手法はさらに巧妙化していくと予想されます。皆さんの経験や気づきをぜひお聞かせください。