サイバーセキュリティニュース

7月1日が身代金の期限?:KADOKAWAが標的に!BlackSuitランサムウェアの脅威

Published

2年 agoon

By

TaTsu

2024年6月、日本の大手メディア企業KADOKAWAが深刻なサイバー攻撃を受けました。攻撃の背後にいるのは、新興のランサムウェアグループ「BlackSuit」。彼らは約1.5テラバイトものデータを盗み出し、7月1日までに身代金が支払われなければそのデータを公開すると脅迫しています。この事件は、日本のIT業界に衝撃を与え、サイバーセキュリティの重要性を改めて浮き彫りにしました。

事件の経緯

攻撃の発生

2024年6月8日、KADOKAWAグループの複数のウェブサイトでサービス停止が発生しました。

当初は単なるシステム障害と思われていましたが、すぐにランサムウェア攻撃による被害であることが判明しました。KADOKAWAは直ちにタスクフォースを設置し、外部の専門機関に調査を依頼するとともに、警察にも被害届を提出しました。

BlackSuitの犯行声明

6月27日、BlackSuitランサムウェアグループを名乗る集団がダークウェブ上で犯行声明を発表。KADOKAWAのネットワークに侵入し、約1.5テラバイトのデータを盗み出したと主張しました。

彼らの声明によると、KADOKAWAのIT部門は暗号化の3日前に侵入を検出していたものの、データ流出を防ぐことはできなかったとのことです。

7月1日の期限設定

BlackSuitは、7月1日までに身代金が支払われなければ盗んだデータを公開すると脅迫。この期限設定により、KADOKAWAは厳しい判断を迫られることになりました。

被害の実態

盗まれたデータの内容

BlackSuitが主張する盗み出されたデータには以下のものが含まれるとされています:

- 契約書や各種法的文書

- 電子署名された文書

- ユーザー関連情報(メール、データ使用履歴など)

- 従業員データ(個人情報、契約書、メールなど)

- ビジネスプラン関連文書

- 財務データ(支払い、送金情報など)

- プロジェクト関連データ

特に懸念されるのは、日本国民の非常に個人的な情報(メールやブラウジング履歴など)が含まれているという点です。

一方で6月28日にKADOKAWA側で確認されている流出したデータは以下の通りです。

(6月28日NEWS RELEASEより)

【取引先情報】

- 楽曲収益化サービス(NRC)を利⽤している⼀部のクリエイターの個⼈情報

- ⼀部の元従業員が運営する会社の情報

- 取引先との契約書、⾒積書など

【社内情報】

- 株式会社ドワンゴ全従業員の個⼈情報(契約社員、派遣社員、アルバイト、⼀部の退職者含む)

- 株式会社ドワンゴの関係会社の⼀部従業員の個⼈情報

- 社内向け⽂書

サービスへの影響

攻撃の影響は広範囲に及び、以下のようなサービスが停止または制限されました:

- ニコニコ動画:全サービスが停止

- KADOKAWAグループの各種ウェブサイト

- 出版事業:既存出版物の出荷が通常の3分の1程度に減少

- オンラインショップ:アカウント認証の問題により利用に支障

- 経理システム:一部アナログ対応を余儀なくされる

(【第3報】KADOKAWAグループにおける システム障害及び事業活動の現状について)

KADOKAWAの対応

KADOKAWAは事態を重く受け止め、以下の対応を行っています:

- タスクフォースの設置

- 外部の専門機関による調査依頼

- 警察への被害届提出

- 定期的な状況アップデートの公開

- セキュアなネットワークと環境の再構築

- 代替サービスの提供(ニコニコ動画の一部機能など)

- 人的リソースの増強による業務継続

BlackSuitランサムウェアグループとは

概要

BlackSuitは2023年5月に活動を開始した比較的新しいランサムウェアグループです。しかし、その高度な技術力と大胆な攻撃手法から、すぐに注目を集めることになりました。

特徴

- ロシア系の犯罪グループとされる

- 高度な技術力を持つ

- 大規模な組織を標的にする

- 二重恐喝戦術を用いる

- プライベートな運営(RaaSモデルは採用せず)

過去の攻撃事例

- CDK Global:北米の自動車ディーラー向けITサービス企業 ※関連記事

- 米国の教育機関複数

- 産業財産セクターの企業

- 医療機関

- 政府機関

2024年だけでも30件以上の攻撃が確認されており、その活動は急速に拡大しています。

攻撃の手口

BlackSuitの攻撃手法は非常に洗練されています。KADOKAWAへの攻撃では、以下のような手順を踏んだと考えられています:

- 初期侵入:VPNの設定ミスなどを利用

- 内部探索:ネットワーク構造の把握

- 横断的移動:PsExecなどのツールを使用

- データ窃取:約1.5テラバイトのデータをダウンロード

- システム暗号化:ランサムウェアによる暗号化

- 脅迫:身代金要求と期限設定

特筆すべきは、BlackSuitがKADOKAWAのネットワークアーキテクチャの脆弱性を巧みに利用した点です。eSXIやV-sphereなどのグローバルコントロールポイントを通じて、子会社のネットワークにまで侵入することに成功しました。

KADOKAWAへの影響

ビジネスへの影響

- サービス停止による収益減

- 復旧作業にかかるコスト

- 潜在的な身代金支払い

- 風評被害

- 出版事業の遅延

特に出版事業への影響は深刻で、既存出版物の出荷が通常の3分の1程度にまで落ち込んでいます。これは、KADOKAWAの主要な収益源に直接的な打撃を与えています。

法的リスク

- 個人情報保護法違反の可能性

- 株主からの訴訟リスク

- 取引先との契約違反の可能性

特に、ユーザーや従業員の個人情報が大量に流出した場合、KADOKAWAは深刻な法的責任を問われる可能性があります。

長期的な影響

- セキュリティ投資の必要性

- 事業継続計画(BCP)の見直し

- 従業員教育の強化

- デジタルトランスフォーメーション戦略の再考

この事件を機に、KADOKAWAは自社のデジタル戦略全体を見直す必要に迫られています。

業界への影響

メディア業界全体への警鐘

KADOKAWAへの攻撃は、日本のメディア業界全体にサイバーセキュリティの重要性を再認識させる契機となりました。多くの企業が自社のセキュリティ体制を見直し、対策を強化する動きを見せています。

IT業界の対応

- セキュリティベンダーの需要増加

- 新たなセキュリティソリューションの開発

- サイバーセキュリティ人材の需要拡大

特に、ランサムウェア対策に特化したソリューションの開発が加速しています。

身代金支払いの是非

支払いを検討する理由

- データ流出による被害の最小化

- 迅速なシステム復旧

- 事業継続性の確保

KADOKAWAは、ユーザーや取引先の個人情報保護のため、身代金支払いを検討するか否かの判断をせざるを得ない状況に置かれています。

支払いに反対する理由

- 犯罪者を助長する可能性

- データ返還の保証がない

- 再攻撃のリスク

- 法的・倫理的問題

一方で、身代金を支払うことは新たな攻撃を誘発する可能性があり、根本的な解決にはならないという指摘もあります。

専門家の見解

多くのサイバーセキュリティ専門家は、身代金の支払いを推奨していません。支払いが新たな攻撃を誘発する可能性があり、根本的な解決にはならないと指摘しています。

- 支払いが将来の攻撃を助長する:

出典: https://www.cisa.gov/stopransomware/ransomware-guide - データ回復の保証がない:

出典: https://news.sophos.com/en-us/2021/04/27/the-state-of-ransomware-2021/ - 法的リスク:

出典: https://home.treasury.gov/system/files/126/ofac_ransomware_advisory_10012020_1.pdf - 再攻撃のリスク:

出典: https://www.cybereason.com/blog/ransomware-the-true-cost-to-business - セキュリティ投資の阻害

今後の対策

企業レベルでの対策

- 多層防御の実施

- 従業員教育の強化

- インシデント対応計画の策定

- 定期的な脆弱性診断

- バックアップ体制の強化

- VPN設定の見直し

- ネットワークセグメンテーションの強化

特に、VPN設定の見直しとネットワークセグメンテーションの強化は、BlackSuitのような高度な攻撃を防ぐ上で重要です。

個人レベルでの対策

- 強力なパスワードの使用

- 二段階認証の導入

- ソフトウェアの最新化

- フィッシング詐欺への警戒

- 重要データのバックアップ

ユーザーも自身の情報を守るために、セキュリティ意識を高める必要があります。

社会全体での取り組み

- サイバーセキュリティ教育の普及

- 産学官連携の強化

- 国際的な協力体制の構築

サイバー攻撃は国境を越えた問題であり、国際的な協力が不可欠です。

結論

KADOKAWAを標的としたBlackSuitランサムウェア攻撃は、現代社会が直面するサイバーセキュリティの脅威を如実に示しています。

7月1日の期限が迫る中、KADOKAWAは困難な決断を迫られていますが、この事件を通じて得られた教訓は、今後の日本のサイバーセキュリティ対策に大きな影響を与えるでしょう。

企業、個人、そして社会全体が、サイバー攻撃の脅威を認識し、適切な対策を講じることが求められています。技術の進歩とともに、サイバー犯罪も進化を続けています。

私たちは常に警戒を怠らず、セキュリティ意識を高め続ける必要があります。KADOKAWAの事例は、サイバーセキュリティが単なるIT部門の問題ではなく、経営レベルで取り組むべき重要課題であることを示しています。

今後、多くの企業がこの教訓を活かし、より強固なサイバーセキュリティ体制を構築することが期待されます。最後に、この事件は私たち一人一人にも関係しています。

個人情報の取り扱いには十分注意を払い、オンライン上での行動にも気をつける必要があります。サイバーセキュリティは、技術だけでなく、人間の意識と行動にも大きく依存しているのです。

7月1日の期限を前に、KADOKAWAの決断と、その後の展開に注目が集まっています。この事件の結末が、日本のサイバーセキュリティの未来にどのような影響を与えるのか、私たちは見守り続ける必要があります。

【用語解説】

- ランサムウェア:

コンピューターやデータを「人質」にとり、「身代金」を要求するマルウェアです。被害者のファイルを暗号化し、復号のために金銭を要求します。 - 二重恐喝(ダブルエクスターション):

ランサムウェア攻撃者が用いる戦術で、データの暗号化に加え、盗んだ機密情報の公開も脅迫材料にします。 - Kerberoasting:

Windows Active Directoryで使用されるKerberos認証プロトコルを悪用する攻撃手法です。サービスアカウントのパスワードを解読しようとします。 - VPN(仮想プライベートネットワーク):

インターネット上に仮想的な専用線を作り出す技術で、リモートアクセスに利用されますが、設定ミスが攻撃の入口になることがあります。 - KADOKAWA:

日本の大手メディア企業で、出版、アニメ、ゲームなど幅広い分野で事業を展開しています。 - CDK Global:

自動車ディーラー向けのソフトウェアやサービスを提供する米国の大手IT企業です。

【参考リンク】

KADOKAWAオフィシャルサイト(外部)

CDK Globalオフィシャルサイト(外部)

BlackSuit ransomware gang claims attack on KADOKAWA corporation(外部)

【関連記事】

KADOKAWAランサムウェア攻撃:最新の展開(2024年7月4日時点)

KADOKAWAランサムウェア攻撃:最新の展開(2024年7月4日時点)innovaTopiaの読者の皆様、KADOKAWAを標的としたBlackSuitランサムウェア攻撃に関する最新情報をお届けします。7月1日の身代金支払い期限以降、事態は新たな展開を見せています。

追加データの流出

7月2日、KADOKAWAは「BlackSuit」グループが追加でデータを流出させたと主張していることを確認しました。セキュリティ専門家によると、このデータは7月1日夜から2日未明にかけて、BlackSuitの闇サイトで公開されたとのことです。

流出した情報の内容

新たに流出したデータには以下の情報が含まれているとみられます:

- 作家やクリエイターとの契約書類

- KADOKAWAグループが運営する通信制高校の生徒情報

通信制高校の個人情報流出

7月3日、KADOKAWAは新たな声明を発表し、グループ企業が運営する通信制高校の生徒情報が流出した可能性が高いことを明らかにしました。影響を受けた学校は以下の通りです:

- N中等部

- N高等学校

- S高等学校(角川ドワンゴ学園)

対象者には在校生、卒業生、保護者の一部が含まれます。

KADOKAWAの対応

KADOKAWAは以下の対応を行っています:

- 対象者への個別連絡

- 専用の問い合わせフォームの設置

- SNSなどでのデータ共有自粛の呼びかけ

また、クレジットカード情報については社内で保有していないため、漏洩の可能性はないとしています。

継続する影響

7月4日時点で、KADOKAWAグループの一部サービスは依然として完全には復旧していません。特に以下の影響が続いています:

- ニコニコ動画の通常配信ができていない

- 書籍の受発注に影響が出ている

今後の展望

BlackSuitグループは、盗んだデータの約50%を流出させたと主張しており、今後さらなるデータ流出の可能性があります。KADOKAWAの対応と、今後の業界全体のサイバーセキュリティ対策の強化が注目されています。innovaTopiaでは、引き続きこの事件の進展を追跡し、最新情報をお届けしてまいります。読者の皆様におかれましては、自身の個人情報管理により一層の注意を払うとともに、関連する公式発表に注目していただくようお願いいたします。

サイバーセキュリティニュース

FortinetのSSL VPN・管理システムが連続標的、GreyNoise研究で6週間前兆パターン確認

Published

7か月 agoon

2025年8月13日By

TaTsu

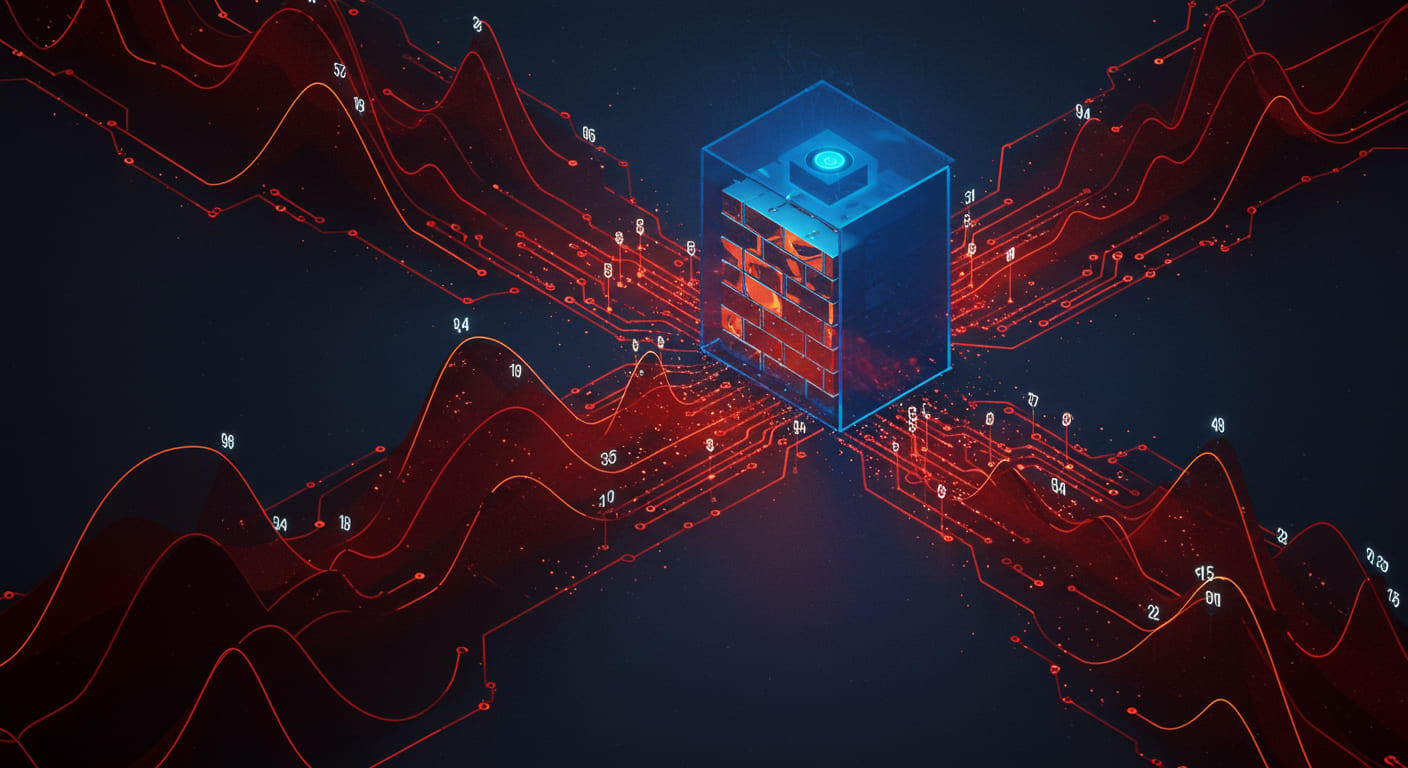

2025年8月3日、GreyNoiseはFortinet SSL VPNデバイスへのbrute-force(総当たり攻撃)トラフィックを780超のユニークIPアドレスから観測した。

過去24時間でも56件を確認し、米国、カナダ、ロシア、オランダ発で、標的は米国、香港、ブラジル、スペイン、日本だった。8月5日以前は単一のTCPシグネチャによるFortiOSプロファイルが対象で、以降は異なるシグネチャでFortiManagerを標的とした。

6月には米国Pilot Fiber Inc.管理の住宅ISPブロック内FortiGate機器に関連するクライアントシグネチャが確認された。こうした活動のスパイク後6週間以内に関連CVEが開示される傾向があるという。

From: ![]() Fortinet SSL VPNs Hit by Global Brute-Force Wave Before Attackers Shift to FortiManager

Fortinet SSL VPNs Hit by Global Brute-Force Wave Before Attackers Shift to FortiManager

【編集部解説】

本件は、Fortinetのエッジ系プロダクトを狙ったbrute-force(総当たり)活動が、短い期間でプロファイル横断的に変化した点に本質があります。

8月3日にFortiOS(SSL VPN)向けのトラフィックが顕著化し、8月5日以降はFortiManager(FGFM)プロファイルへと焦点が移ったことは、攻撃側のツールチェーンや運用基盤が柔軟にpivot(方向転換)可能であることを示しています。この「面から点へ、そして別の面へ」の切替は、単発の不審トラフィックではなく、攻撃指向性の強い連続した作戦行動として理解すべきです。

技術的には、GreyNoiseが用いるJA4+ベースのシグネチャやTCP/クライアント指紋の組合せ(meta signature(メタシグネチャ))が、波状的な2クラスタを識別し、ターゲットがFortiOSからFortiManagerへ移る様子を可視化しています。この観測により、同一もしくは共有基盤のツールが、エッジ向けの複数サービスに対して順次当たりを取りに行く「横持ち的スキャン/試行」を行っている可能性が高まります。

一見すると「パスワード当て」にすぎませんが、GreyNoiseのEarly Warning Signals(早期警告)研究では、こうしたスパイクの80%が6週間以内の新規CVE開示に先行する相関を示しており、特にVPNやファイアウォール、リモートアクセスなどエンタープライズのエッジ領域に限定的に観測されています。つまり、この種の活動は「ゼロデイの前哨(前振り)」や「攻撃者の在庫作成(inventorying)」として機能する局面があり、防御側にとっては事前に可動防御を高めるシグナルになり得ます。

FortiManagerへのシフトは特に重要な意味を持ちます。FortiManagerはポリシー配布や集中管理の要であり、資格情報や到達性の失陥は多拠点に連鎖するリスクを伴います。実際、Mandiantの過去調査では、FortiManager侵害により50超のデバイスから設定データが窃取された事例もあり、今回の標的変更は単なる攻撃手法の変化ではなく、攻撃者の戦略的高度化を示唆しています。

インフラ的観点では、6月の履歴に住宅系ISP(Pilot Fiber Inc.)ブロック内のFortiGateへ解決するクライアントシグネチャが見つかっており、residential proxy(住宅用プロキシ)か、在宅環境でのツール検証の可能性が示唆されています。この所見はアトリビューションを複雑化しますが、防御実務としては「レジデンシャル経路からの低ノイズ・分散的試行」を前提に、単純なASN/ホスティング除外だけに依存しない検知・遮断の工夫が必要であることを意味します。

実務上は、SSO/多要素認証の強制、管理プレーンの到達制限、API/管理チャネルのIP許可制、段階的レート制御、ログのJA4+シグネチャ相関監視、そして異常事前スパイク時の一時的ブロックリスト適用(GreyNoiseの動的リスト活用など)を組み合わせるべき局面です。規制・ガバナンス面では、「公開CVE後に動く」から「スパイク検知で先に動く」への転換がポイントであり、6週間のクリティカルウィンドウ(six-week critical window(6週間の重要期間))という定量的根拠は、経営・購買・運用における前広のリソース投入の合理化に寄与します。

【用語解説】

brute-force(総当たり攻撃)

認証情報を機械的に試行してログイン成功を目指す手法。

FortiOS

FortinetのFortiGateで動作するネットワーク/セキュリティ向けOS。

FortiManager(FGFM)

Fortinet機器群を集中管理する管理プレーン製品およびプロトコル(FGFM)。

TCPシグネチャ

通信のパケット特性から識別される固有パターンで、ツールや挙動の類似性を把握するために用いられる。

クライアントシグネチャ

接続元クライアントの挙動指紋で、TCPシグネチャと組み合わせてメタシグネチャとなる。

meta signature(メタシグネチャ)

TCPシグネチャとクライアントシグネチャを組み合わせた高精度な識別指標。

residential proxy(住宅用プロキシ)

住宅回線を経由して実IPを秘匿するプロキシ形態。

CVE(Common Vulnerabilities and Exposures)

公知の脆弱性識別子で、ベンダー横断で共有される番号体系。

Early Warning Signals(早期警告シグナル)

GreyNoiseが提唱する、攻撃スパイクが新規CVE公開に先行する傾向に関する研究フレーム。

credential stuffing(クレデンシャルスタッフィング)

流出済み認証情報の使い回し試行攻撃。

JA4+

GreyNoiseが開発したネットワーク指紋技術で、TLS接続の詳細特徴を識別する手法。

【参考リンク】

Fortinet(外部)

FortiGateやFortiManagerなどのネットワーク/セキュリティ製品を提供する企業

FortiManager(外部)

Fortinet機器のポリシー配布や運用を集中管理するツール群

GreyNoise(外部)

インターネットの背景ノイズ/攻撃トラフィックを観測・タグ化し、脅威インテリジェンスを提供

GreyNoise Fortinet SSL VPNブルートフォース研究(外部)

2025年8月3日の780超IPスパイクやFortiManagerへのシフトを技術的に解説

GreyNoise Early Warning Signals研究(外部)

攻撃スパイクの80%が6週間以内のCVE公開に先行した傾向を示す研究

【参考記事】

Coordinated Brute Force Campaign Targets Fortinet SSL VPN(外部)

2025年8月3日の780超IP観測やFortiManagerシフトの一次情報を詳説

Early Warning Signals: When Attacker Activity Precedes New Vulnerabilities(外部)

216スパイクの80%が6週間以内のCVE公開に先行したとする定量結果を提示

Fortinet SSL VPNs targeted in renewed brute-force campaign(外部)

8月3日のスパイクとFortiManagerピボットを整理し、credential-stuffing攻撃の特徴も言及

GreyNoise Intelligence Releases New Research(外部)

80%の先行相関や6週間のクリティカルウィンドウをプレス発表として要約

【編集部後記】

今回の事案で印象的だったのは、攻撃者の「学習する姿勢」です。8月3日にSSL VPNを試し、8月5日以降はFortiManagerに焦点を移す——この柔軟性は、私たち防御側も見習うべき点かもしれません。

特に注目したいのは、住宅系IPからの攻撃の痕跡です。かつては「怪しいトラフィックは海外のホスティング業者から」という固定観念がありましたが、今や身近な回線経由での攻撃が現実となっています。皆さんの組織では、こうした「見た目は普通」のアクセスをどう見分けていますか。

GreyNoiseの「6週間前兆」研究は、サイバーセキュリティ業界に新たな時間軸をもたらしました。従来の「脆弱性が公開されてから対応」ではなく、「攻撃の兆候を察知して先手を打つ」アプローチは、まさに未来志向の防御戦略です。

読者の皆さんも、職場のログを眺める際に「これって何かの前兆かも?」という視点を持ってみてください。きっと新しい発見があるはずです。次回も、技術の最前線から皆さんに有益な情報をお届けします。

サイバーセキュリティニュース

Curly COMradesがNGEN COMハイジャックでMucorAgent展開、ジョージア・モルドバ狙うサイバースパイ活動が浮上

Published

7か月 agoon

2025年8月13日By

TaTsu

未報告の脅威アクターCurly COMrades(カーリー・コムレイズ)が、ジョージアの司法・政府機関及びモルドバのエネルギー配電企業を標的にサイバースパイ活動を行っている。

Bitdefender(ビットディフェンダー)は2024年半ばから追跡し、NTDSデータベースやLSASSメモリから認証情報を窃取しようとしたと報告した。攻撃はcurl(カール)とCOM(コンポーネントオブジェクトモデル)ハイジャックを多用し、MucorAgent(ミューコルエージェント)バックドアがNgen(ネイティブイメージジェネレーター)のCLSIDを悪用して永続化を実現した。

Resocks(リソックス)、SSH、Stunnel(スタネル)、SOCKS5(ソックスファイブ)、CurlCat(カールキャット)、RuRat(ルーラット)、Mimikatz(ミミカッツ)などのツールが使用された。

※このCurly COMradesは2023年11月以降活動が確認されている。

From: ![]() New ‘Curly COMrades’ APT Using NGEN COM Hijacking in Georgia, Moldova Attacks

New ‘Curly COMrades’ APT Using NGEN COM Hijacking in Georgia, Moldova Attacks

【編集部解説】

本件のキモは、NGEN COMハイジャックという「Windowsの最適化プロセスを悪用した低ノイズの永続化」と、「curl.exe中心のC2・流出設計」によって、監視をすり抜けながら長期潜伏を成立させている点です。ジョージアの司法・政府機関、モルドバのエネルギー配電企業という選好は、オペレーションがロシアの地政学的利益と整合するとの評価を裏づけます。

NGEN(Native Image Generator)のタスクは通常無効に見える一方、アイドル時や新規アプリ導入時など不定期にOS側で有効化され実行されます。Curly COMradesはCLSIDハイジャックでこの挙動にぶら下がり、SYSTEM権限下でMucorAgentを再起動させる導線を確保しています。この「予測不能性」は検知回避に寄与する反面、攻撃側も補助トリガーを併設している可能性が高いという含みも示されます。

MucorAgentは三段構成の.NETバックドアで、AMSI回避を挟みつつ暗号化PowerShellを実行し、出力をPNGに偽装してcurl.exeで外送します。ペイロードをindex.pngやicon.pngとして特定パスに置く運用は、ファイルベース監視の盲点を突く「無害化」手法の典型です。さらに、正規だが侵害済みのウェブサイトを中継に使うことで、トラフィック信頼モデルを逆手に取っています。

初期侵入は未特定ながら、内部横展開ではResocks、SSH、Stunnel、カスタムSOCKS5、そしてCurlCatによるlibcurlベースの難読化通信が併用され、認証情報取得ではNTDS抽出やLSASSダンプ、Mimikatz、PowerShellのAD列挙などが確認されています。この「既存ツール+LOLBin(Living Off the Land)」志向は、ゼロデイよりもステルス性と柔軟性を重視する近年の国家系スパイ活動の潮流と一致します。

エンタープライズにとってのインパクトは三層です。第一に、EPP/EDRが苦手とする「正規プロセス連携+不定期タスク」を突く永続化の成立で、アラートボリュームを上げずに居座られます。第二に、アイデンティティ基盤直撃(NTDS・LSASS)により、ネットワーク全域の信頼がドミノ的に崩され得ます。第三に、正規サイト中継とPNG偽装はDLPやプロキシのポリシー回避余地を広げ、出口監視の閾値設計を再考させます。

一方で、防御側にも手立てはあります。NGEN関連CLSIDの改変監視とスケジュールタスクの異常生成検出、curl.exeのネットワーク挙動(特に画像拡張子とPOST/PUTの組合せ)のプロファイリング、公開済みフォルダ(例:Users\Public\Documents)でのステージング検知は、実装難度に対して効果が見込めます。加えて、ドメインコントローラー周辺のボリュームシャドウコピー操作とLSASSアクセスの厳格監査は、アイデンティティ侵害の初期兆候として重要です。

規制・ガバナンス面では、重要インフラおよび公共部門に対し、「正規プロセス濫用」を前提にした行動ベース検知の義務化、アイデンティティ・レジリエンス(Tiering、PAW、LSA保護、CredGuard等)のベンチマーク適合、正規サイト経由の中継対策としてのDNS/HTTPS可視化要件が論点になります。地政学的背景を踏まえると、域内サプライチェーンの監視共通フレーム策定も急務です。

最後に、この事案は「検知されにくい仕組み自体」を足場にする設計思想が主流化していることを示します。NGENのようなメンテナンス機構の悪用、画像ファイル偽装、正規サイト中継—いずれも”当たり前の正常”に寄り添うため、シグネチャ一発での検知は難しくなります。だからこそ、攻撃パイプライン全体の前提(どのプロセスが、いつ、何を、どこへ)をモデル化し、逸脱を検出する「正常性の定義のアップデート」が企業防御の本丸になります。

【用語解説】

APT(Advanced Persistent Threat)

政治・産業スパイを目的に長期潜伏と継続的侵入を行う攻撃者像の総称。

COM(Component Object Model)

Windowsでオブジェクトを再利用・連携する仕組みで、CLSIDという識別子で管理される。

CLSID(Class Identifier)

COMクラスを一意に識別するGUIDで、レジストリ改変によりハイジャック悪用され得る。

NGEN(Native Image Generator)

.NETの事前コンパイル機構で、OSのアイドル等で不定期にタスクが実行される。

NGEN COMハイジャック

NGEN関連CLSIDを差し替え、SYSTEM権限で任意コード実行や永続化を実現する手口。

MucorAgent

.NET製の3段階インプラントで、AES暗号化PowerShellを実行し結果を外送するバックドア。

LSASSダンプ

認証情報を含むLSASSプロセスのメモリを抽出し、資格情報を窃取する技術。

NTDS(NTDS.dit)

Active Directoryのユーザーハッシュ等を格納するデータベースで、ドメイン侵害の主要標的。

LOLBins(Living off the Land Binaries)

OSや正規ツール(例:curl)を悪用し痕跡を目立たなくする手法。

CurlCat

libcurlを用い、侵害済み正規サイトを経由してHTTPSでC2と双方向通信するツール。

侵害済み正規サイト中継

乗っ取られた一般サイトをトラフィック中継に使い、検知回避と秘匿化を図る戦術。

【参考リンク】

Curly COMrades: A New Threat Actor Targeting Geopolitical Hotbeds(外部)

BitdefenderがCurly COMradesとMucorAgent、NGEN COMハイジャックの手口を技術詳細とともに解説する公式記事

Stunnel(公式)(外部)

TLSトンネリングを提供するオープンソースのプロキシで、平文プロトコルの暗号化ラッピングに用いられる

Microsoft Docs: CLSID Key(公式)(外部)

WindowsのCOMにおけるCLSIDの役割とレジストリ構造を解説する公式ドキュメント

Microsoft Docs: ngen.exe(公式)(外部)

NGENの目的、動作タイミング、最適化の仕組みを説明する公式ドキュメント

【参考記事】

Curly COMrades cyberspies hit govt orgs with custom malware(外部)

BleepingComputerの解説記事。MucorAgentの3段構成、AMSI回避、PNG偽装外送の詳細を補足

Russian-Linked Curly COMrades Deploy MucorAgent Malware in Eastern Europe(外部)

Hackreadによる概説。NGENハイジャックの前例がない手法とロシアの地政学的文脈を補強

【編集部後記】

今回のCurly COMradesによるNGEN COMハイジャック攻撃を調査していて、最も印象的だったのは「正常と異常の境界線がいかに曖昧になっているか」という点でした。NGENという.NETの最適化プロセスを悪用する発想は、攻撃者が単なる脆弱性悪用から、システムの「当たり前の動作」そのものを武器にする時代に入ったことを物語っています。

特に興味深いのは、curl.exeという開発者なら誰もが使う正規ツールを、C2通信の中核に据えた点です。これは「怪しいツールを持ち込まず、その場にあるもので済ませる」というLiving Off the Landの思想が、もはや攻撃の常識になりつつあることを示しています。防御側としては、「何が悪意ある行動か」を再定義する必要に迫られているのが現状です。

皆さんの組織では、こうした「正規プロセスを悪用した攻撃」への備えはいかがでしょうか。従来のシグネチャベース検知だけでは限界がある中、どのような行動ベース監視や異常検知を導入されていますか?また、アイデンティティ基盤の保護について、現場ではどんな課題を感じておられるでしょうか。ぜひコメントで実体験や対策のアイデアを共有していただけると、読者同士で学び合えると思います。

サイバーセキュリティニュース

サイバー犯罪2大グループ「ShinyHunters」「Scattered Spider」連携、Salesforce経由恐喝攻撃の新展開

Published

7か月 agoon

2025年8月13日By

TaTsu

2025年8月12日、ReliaQuestはShinyHuntersとScattered Spiderが連携し、Salesforce顧客を標的としたデータ恐喝攻撃を実施していると報告した。

両者はvishing(音声フィッシング)やOkta偽装フィッシング、VPNによるデータ流出秘匿など類似の戦術を用いている。ShinyHuntersは2020年から活動し、BreachForumsの運営に関与、2025年6月に第4期を開始したが同月9日頃に閉鎖した。フランス当局は6月、関係者4人を逮捕した。

8月8日にはShinyHunters、Scattered Spider、LAPSUS$を名乗るTelegramチャンネルが出現し、RaaS「ShinySp1d3r」開発を主張したが3日後に消滅した。700超のフィッシング関連ドメイン分析で、7月以降金融企業を狙う登録が12%増加し、テクノロジー企業向けは5%減少した。

From: ![]() Cybercrime Groups ShinyHunters, Scattered Spider Join Forces in Extortion Attacks on Businesses

Cybercrime Groups ShinyHunters, Scattered Spider Join Forces in Extortion Attacks on Businesses

【編集部解説】

今回のポイントは、従来「資格情報の窃取とデータベース流出」で知られたShinyHuntersが、Scattered Spiderの代名詞的手口を取り込み、SaaS基盤(Salesforce)を起点に恐喝へ接続する「戦術ポートフォリオ」を拡張したことです。属性の断定には慎重さが要りますが、戦術・インフラ・標的セクターの重なりが濃く、オペレーション面の連携または持続的な交流があると見るのが実務的です。

同時に、Googleが警鐘を鳴らしたUNC6040のvishing(ビッシング)→OAuth濫用→Salesforceデータ抽出→恐喝の一連の流れは、多数企業に波及可能な「SaaS時代の攻撃プリミティブ」を提示しました。攻撃者は正規UXと権限モデルの文脈に溶け込み、長命トークンや正規アプリのワークフローを悪用して可視性の死角を突きます。

この攻撃の難所は、マルウェアよりも「人間—業務—SaaS」の接点に潜む点です。voice phishing(音声フィッシング)でヘルプデスクを装い、SalesforceのConnected Appを承認させる、Okta偽装でSSO資格情報を収集する、Mullvad VPN等で流出経路を秘匿する、短命ドメインを高速回転させる——いずれも組織の運用現実に寄り添う設計です。検知は従来型のマルウェア前提モデルでは後手に回りやすいです。

影響範囲については、直近のドメイン観測から「金融サービス」へのシフトが示唆され、保険・銀行・決済のCRM/ケース管理が主戦場になる可能性があります。一方、テック企業向けの偽装は相対的に減少の傾向が示されましたが、標的選好は機会依存で流動的です。この変化は、流出データの再販・二次詐欺(高精度ターゲティング)・サプライチェーン横断の踏み台化に直結します。

規制・ガバナンス面では、SSO/MFA実装が万能でないことを前提に、OAuth権限・長命トークン・Connected Appの統制が監査の焦点になります。ログ保存は「アプリ行為とデータアクセス粒度」を押さえ、短命ドメインや住宅系プロキシ環境を前提にした「行動学的検知」への転換が実務的です。また、委託・共同利用のCRMデータ管理における「同意と目的外利用」「二次流通リスク」も再設計が要ります。

ポジティブな側面として、ReliaQuestや複数の脅威インテリジェンスがTTPの特定性を高め、インフラの指紋化と早期介入(短命ドメインの封じ込め、Okta偽装キットの検知)に実装知を提供し始めています。クラウド事業者とSaaSベンダーの協調による検知・通報・テイクダウンも、ドメイン回転速度に追随する形で成熟しつつあります。

一方のリスクは、脅威側の”クラウト化”です。Telegram上の「Scattered LAPSUS$ Hunters」は短命でしたが、RaaS志向(ShinySp1d3r)やブランディング増幅を狙う情報心理戦の色彩が濃く、初期侵入のB2B化(initial access broker)との役割分担が進む可能性があります。The Comという緩やかな上位集合体の下で、手口・インフラ・人材が「共有地化」するほど、個別グループの摘発が波及抑止に直結しにくくなります。

長期的には、「SaaSの業務同化度」が高い企業ほど、攻撃者にとってUX駆動の社会工学が効く構造が続きます。MFA疲労、ヘルプデスク模倣、正規アプリの再梱包という「人と業務」に寄り添う戦術は、防御側にも同じレイヤの介入(就業動線に沿うトレーニング、承認画面のUXハードニング、権限スコープの最小化、アプリ間連携の検査ゲート)を要求します。犯行主体の同定に過剰に拘泥するより、戦術連鎖を分断する「行動ベースの最小介入点」を設計することが、現実的な被害最小化に直結します。

最後に、事実関係への注記です。連携の断定は依然として「状況証拠の積み上げ」に留まる一方、対象セクターの重なり、BreachForums上の”Sp1d3rhunters”、ドメイン命名規則の一致、vishingとOkta偽装、Mullvadを介した流出——これらの符合は多源的に確認されています。誇張よりも、「戦術の可搬性と共有」を前提にSaaS統制を再設計することが、読者企業にとっての最短距離だと考えます。

【用語解説】

vishing(ビッシング)

voice phishing(音声フィッシング)の略で、電話や音声チャットを使ったソーシャルエンジニアリングの詐欺手口である。

social engineering(ソーシャルエンジニアリング)

人間の心理や業務手順を突く手口で、技術的脆弱性ではなく人の判断を悪用する攻撃である。

Okta偽装フィッシング

OktaのSSOログイン画面に似せた偽ページで認証情報を入力させる手口である。

VPN obfuscation(VPN難読化)

MullvadなどのVPN経由で流出経路を隠し、追跡や検知を困難にする手法である。

SSO(シングルサインオン)

1つの認証で複数サービスへアクセスできる仕組みで、偽装ログインページが狙われやすい。

ransomware-as-a-service(RaaS)

ランサムウェアの提供をサービス化し、アフィリエイトが攻撃を実行する犯罪ビジネスモデルである。

The Com(ザ・コム)

英語話者のサイバー犯罪者ネットワークの呼称で、SIMスワップや恐喝などの活動に関与するとされる。

SIM swapping(SIMスワッピング)

携帯キャリアで番号を攻撃者のSIMに移し替え、SMS認証などを乗っ取る手口である。

ドメインインフラの回転

短命のフィッシング用ドメインを多数登録・使い捨てして検知やブロックを回避する運用である。

extortion(恐喝)

盗んだデータの暴露や営業妨害を示唆し、身代金の支払いを迫る行為である。

【参考リンク】

ReliaQuest(公式)(外部)

脅威インテリジェンスと検知・対応を提供するセキュリティ企業で、本件の戦術分析レポートを公開している。

DataBreaches.net(特集)(外部)

ShinyHuntersの恐喝動向やGoogleへの要求言及など、当事者発言を含む取材記事を掲載している。

【参考記事】

ShinyHunters Targets Salesforce Amid Clues of Scattered Spider Collaboration(外部)

ShinyHuntersのSalesforce標的化と、Scattered Spiderとの戦術・インフラ重複を分析する。700超の2025年登録ドメインや7月以降の金融向け増加(+12%)とテック向け減少(-5%)を示し、連携可能性と今後の金融・テクノロジーサービスへの拡大を指摘する。

Researchers firm up ShinyHunters, Scattered Spider link(外部)

Salesforce Data Loaderなどの正規アプリ悪用、Okta偽装、Mullvad VPNの利用など、Scattered Spiderの”標章的”手口への移行を具体例で説明し、The Comとの関連を含めて連携説を補強する。

Financial Services Could Be Next in Line for ShinyHunters(外部)ドメイン分析に基づき、7月以降の金融企業向けドメイン登録が12%増加、テック向けが5%減少した点を強調し、銀行・保険・金融サービスへのリスク上昇を解説する。

Three notorious cybercrime gangs appear to be collaborating(外部)

Telegramチャンネル上の誇示的投稿、RaaS「ShinySp1d3r」主張、短期間でのチャンネル消失を報じ、ブランド増幅と混乱を狙う新段階の恐喝手法として位置づける。

ShinyHunters sent Google an extortion demand; Shiny comments on current activities(外部)

ShinyHuntersがGoogleに恐喝要求を送付したとする当事者の発言を記録し、時期的経緯や今後の攻撃示唆を含むチャット内容を紹介する。

Are Scattered Spider and ShinyHunters one group or two? And who did France arrest?(外部)

UNC6040/UNC6240とUNC3944の区別・重複、BreachForumsの@Sp1d3rhunters、支払い事例の示唆など、帰属の混線と連携の可能性を整理する調査記事である。

【編集部後記】

SalesforceやOktaといった、私たちが日常的に使うSaaSプラットフォームを狙った攻撃が、ここまで巧妙化している現実に驚かれたのではないでしょうか。ShinyHuntersとScattered Spiderという「別々の脅威」が戦術を共有し、連携の可能性まで示している今回の事例は、サイバーセキュリティの地殻変動を象徴しています。

特に注目すべきは、従来のマルウェア中心の攻撃から「人と業務フローの隙間」を突く手法への進化です。電話で巧妙にヘルプデスクを装うvishing、見慣れたOktaログイン画面の偽装、正規アプリを装った承認要求——これらはすべて「普通の業務」に溶け込む設計になっています。技術的な防御だけでは限界があることを、改めて痛感させられます。

金融業界への標的シフト(+12%)も看過できません。顧客の資産や個人情報を扱う金融機関が狙われれば、その影響は個人から企業、そして社会全体へと波及します。一方で、ReliaQuestのような脅威インテリジェンス企業が戦術パターンを可視化し、防御側の対応力向上に貢献していることは希望的な要素です。

私たち一人ひとりができることは、「疑う習慣」を身につけることかもしれません。突然の電話、見慣れない承認画面、普段と違うログイン要求——これらに遭遇したとき、立ち止まって考える時間を作ることが、組織全体を守る第一歩になります。テクノロジーは人を進化させますが、その前に人自身が進化する必要があるのかもしれません。